Последние записи

- Модуль числа |a| без условных операций на CMD

- Как копировать текст из блока в буфер обмена?

- Получение ProductKey установленной Windows

- Как парсить https сайт ?

- Смена регистра строки текста на BAT (CMD)

- Вывод разноцветного текста на BAT (CMD)

- Узнать дату окончания сертификата

- Как создать полноценный сайт на Open Server

- Получить температуру процессора на bat-файлах

- Динамические массивы в Lazarus / Delphi — индексация элементов

Интенсив по Python: Работа с API и фреймворками 24-26 ИЮНЯ 2022. Знаете Python, но хотите расширить свои навыки?

Slurm подготовили для вас особенный продукт! Оставить заявку по ссылке - https://slurm.club/3MeqNEk

Online-курс Java с оплатой после трудоустройства. Каждый выпускник получает предложение о работе

И зарплату на 30% выше ожидаемой, подробнее на сайте академии, ссылка - ttps://clck.ru/fCrQw

17th

Авг

Microsoft предупреждает о случаях эксплуатации новой бреши в Windows XP/Vista/7

Microsoft предупреждает о случаях эксплуатации новой бреши в Windows XP/Vista/7

Posted by bullvinkle under Журнал

Microsoft предупреждает о случаях эксплуатации новой бреши в Windows XP/Vista/7 связанную с инфицированными USB-накопителями. В описании, размещенном на сайте Microsoft, говорится, что хакеры используют данную уязвимость уже около месяца. Уязвимость проявляется

в том, что ОС Windows обычно работает с файлами-ярлыками, которые традиционно размещаются на Рабочем столе или в меню Пуск системы и как правило эти ярлыки указывают на конкретные локальные файлы или программы.

Методика заражения

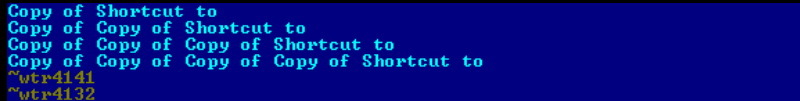

Вы должны принять во внимание, что этот вирус заражает систему необычным путем (без файла autorun..inf), через уязвимость в lnk-файлах. Так вы открываете зараженную флешку с помощью проводника или другого менеждера способного отображать иконки (например TotalCommander) и запускаете вирус, компьютер заражен. Ниже на скриншоте вы можете увидеть содержимое флешки FAR (он не заражает систему):

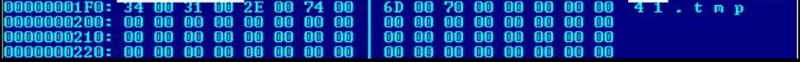

На скриншоте вы можете видеть что в корне USB-устройства располагаются два tmp файла (на самом деле они приложения) и 4 файла lnk. Следующий скриншот демонстрирует содержимое lnk файлов

Операционная система Windows 7 Enterprise Edition x86 со всеми последними обновлениями также уязвима, из чего следует вывод что уязвимость присутствует и в предыдущих версиях.

Процесс заражения и скрытия в системе

Процесс заражения развивается по следующему пути:

1. Два файла (mrxnet.sys и mrxcls.sys, один из них действует как драйвер-фильтр файловой системы, а второй включает в себя вредоносный код) располагаются в директории %SystemRoot%\System32\drivers. Ниже представлен скриншот программы GMER отображающей вирусные драйверы.

Данные драйверы подписаны (имеют цифровые подписи) Realtek Semiconductor Corp. Файлы mrxnet.sys и mrxcls.sys также добавлены в вирусные базы VirusBlokAda как Rootkit.TmpHider

(http://www.virustotal.com/ru/analisis/0d8c2bcb575378f6a88d17b5f6ce70e794a264cdc8556c8e812f0b5f9c709198-1278584497) и Scope.Rookit.TmpHider.2 (http://www.virustotal.com/ru/analisis/1635ec04f069ccc8331d01fdf31132a4bc8f6fd3830ac94739df95ee093c555c-1278661251) соотвественно.

2. Два файла (oem6c.pnf и oem7a.pnf, содержимое которых зашифровано) располагаются в папке %SystemRoot%\inf .

Вирус запускается сразу после заражения, так что перезагрузка не требуется.

Драйвер-фильтр скрывает файлы ~wtr4132.tmp и ~wtr4141.tmp и соответствующие lnk файлы. Поэтому пользователя не заметят новый файлах на USB-устройстве. . Vba32 AntiRootkit (http://anti-virus.by/en/beta.shtml) детектирует вирусные модули свежующим образом:

3. Также руткит добавляет потоки в системные процессы, и в тоже время прячет модули которые запускаются в потоках. Антируткит GMER фиксирует следующие аномалии:

4. Руткит устанавливает ловушки в системных процессах

Предпосылки эксплуатации уязвимости:

Успешность эксплуатации уязвимости и последствия зависят от конфигурации вашего компьютера:

• Атакующий, который успешно поэксплуатировал уязвимость получает права того локального пользователя под чьей учетной записью производилась эксплуатации. Пользователи сидящие под ограниченной четкой понесут меньший урон, чем те что имеют права администратора.

• Когда автозапуск выключен, пользователя самому придется открыть проводником или другой программой корень переносного устройства (флешки).

• Закрыв доступ к сетевым папкам с помощью фаервола вы предотвратите риск эксплуатации уязвимости через расшаренные ресурсы.

Защита

Данные советы не исправят уязвимость, но они помогут снизить риск успешность эксплуатации уязвимости до времени выхода заплатки. Майкрософт протестила данные советы и ответственно заявляет что они помогают.

• Отключение отображения иконок ярлыков

1. Пуск- Выполнить, в открывшемся окошке написать Regedit, нажать ОК.

2. Пройти в данную ветку реестра

HKEY_CLASSES_ROOT\lnkfile\shellex\IconHandler

3. Щелкните File (Файл) в меню и выберите Export (Экспорт)

4. В окне экспорта введите LNK_Icon_Backup.reg и нажмите Save (Сохранить)

Этими действиями вы создали резервную копию ключей реестра.

5. Выберите параметр Default в правой стороне окна Редактора реестра. Нажмите Enter чтобы отредактировать значение. Удалите значение, т.е. поле станет пустым, нажмите Enter.

6. Перезапустите процесс explorer.exe или перезагрузите компьютер.

Проверка результата. Отключение иконок на ярлыках защитит от эксплуатации уязвимости на уязвимой системе. Когда вы проделаете эти действия то иконки ярлыков и IE перестанут отображаться.

• Отключение службы WebClient.

Отключение службы WebClient поможет защитить уязвимую систему от атаки путем блокирования удаленной атаки через сервис Web Distributed Authoring and Versioning (WebDAV). После произведения данных действий, останется возможность для удаленной атаки и успешной эксплуатации уязвимости связанной с Microsoft Office Outlook и запуском программ на атакуемой машине пользователей сети (LAN), но при этом пользователь получит предупреждение о попытке запуска программ из интернет.

Для выключения службы WebClient воспользуйтесь следящими пунктами:

1. Пуск-Выполнить, впишите Services.msc и нажмите ОК.

2. Правой кнопкой щелкните по службе WebClient и выберите свойства.

3. Измените тип запуска на Отключено. Если эта служба запущена, то нажмите Стоп (остановить) .

4. Нажмите ОК и закройте приложение.

Проверка результата. Когда вы отключите службу WebClient, престанут посылаться запросы Web Distributed Authoring and Versioning (WebDAV), и любая служба зависящая от WebClient также не будет запускаться. Пока в корпорации не говорят, когда будет выпущено исправление. Пока же же пользователи могут защищаться путем отключения отображения ярлыков на съемных носителях или за счет отключения сервиса WebClient. Оба метода выполняются через реестр Windows.

Интересные факты с пятого выпуска журнала “ПРОграммист”.

Скачать этот номер можно по ссылке.

Ознакомиться со всеми номерами журнала.

Похожие статьи

Купить рекламу на сайте за 1000 руб

пишите сюда - alarforum@yandex.ru

Да и по любым другим вопросам пишите на почту

пеллетные котлы

Пеллетный котел Emtas

Наши форумы по программированию:

- Форум Web программирование (веб)

- Delphi форумы

- Форумы C (Си)

- Форум .NET Frameworks (точка нет фреймворки)

- Форум Java (джава)

- Форум низкоуровневое программирование

- Форум VBA (вба)

- Форум OpenGL

- Форум DirectX

- Форум CAD проектирование

- Форум по операционным системам

- Форум Software (Софт)

- Форум Hardware (Компьютерное железо)